En este artículo, veremos algunas de las hazañas más notables y cómo han afectado el panorama de las monedas digitales.

Los exploits han sido un término popular a medida que los mercados de criptomonedas han crecido cada vez más. Hay muchos tipos diferentes de exploits que se pueden usar en los mercados de criptomonedas. Algunos ejemplos comunes son los préstamos rápidos, los errores técnicos, el ataque del 51 % y mucho más.

¿Qué es un exploit?

Un exploit es un método o técnica utilizada para aprovechar una falla o vulnerabilidad con el fin de obtener acceso no autorizado, ejecutar código malicioso o causar otros efectos no deseados.

En el mundo de las criptomonedas , un exploit se usa a menudo para referirse a un método de aprovechar una falla en el sistema para robar monedas o tokens, lo que resultará en una pérdida de fondos de la víctima.

Los exploits ocurren cada vez más en el mundo de las criptomonedas

¿Cómo ocurre un exploit?

Los exploits pueden ocurrir de muchas maneras, por ejemplo, un error de software, un ataque a la red o incluso un error humano puede conducir a un exploit.

Hay algunos tipos comunes de exploits como:

- Ataque de préstamo relámpago : Aquí es donde un actor malicioso toma un préstamo de criptomoneda y luego lo usa para manipular los mercados. Por ejemplo, podrían usar el préstamo para comprar una gran cantidad de cierta moneda y luego venderla toda de una vez, provocando que el precio se desplome debido al desequilibrio de liquidez.

- Ataque del 51% : Esto es cuando una sola entidad o grupo controla más del 50% del poder de minería de una red de prueba de trabajo . Esto les da la capacidad de gastar monedas dos veces y evitar que se confirmen otras transacciones.

- Lavado de operaciones: esto es cuando un comerciante compra y vende una gran cantidad de tokens con el fin de inflar artificialmente el precio. Esto se puede usar para aumentar el precio de una moneda para que puedan venderla a un precio más alto y obtener ganancias.

Estos son solo algunos ejemplos de cómo puede ocurrir un exploit en criptomonedas. Mientras que algunos exploits pueden ser pequeños y solo resultan en la pérdida de unas pocas monedas, otros pueden tener efectos mucho más devastadores y resultar en la pérdida de millones de dólares en criptomonedas.

¿Quién está detrás de un exploit?

No hay una sola respuesta a esta pregunta, ya que hay muchas personas y grupos que pueden ser responsables de un exploit en criptomonedas. Sin embargo, algunos de los sospechosos más probables incluyen piratas informáticos o estafadores.

Cada uno de estos grupos tiene sus propios motivos para atacar los intercambios o billeteras de criptomonedas y sus propios métodos para hacerlo. Sin embargo, comprender los motivos y métodos de cada grupo puede ayudar a reducir la lista de posibles sospechosos.

Fuente: Euronews.com

Los piratas informáticos a menudo están motivados por el deseo de robar dinero o datos de sus objetivos. También pueden estar motivados por un desafío o un deseo de causar daño a un sistema. Los piratas informáticos suelen utilizar métodos sofisticados para obtener acceso a los sistemas de su objetivo y pueden apuntar a múltiples víctimas para maximizar sus posibilidades de éxito.

Los estafadores, por otro lado, suelen estar motivados por el deseo de ganar dinero engañando a las personas para que les envíen criptomonedas. Los estafadores a menudo crean sitios web falsos o cuentas de redes sociales que imitan las de intercambios o billeteras legítimos para aprovecharse de los usuarios desprevenidos. También pueden enviar correos electrónicos o mensajes de phishing en un intento de engañar a las personas para que revelen sus claves privadas u otra información confidencial.

Si bien puede ser difícil determinar quién está detrás de un exploit, comprender los motivos y métodos de cada grupo puede ayudar a reducir la lista de posibles sospechosos.

Por ejemplo, un pirata informático puede obtener acceso a los sistemas de un intercambio y luego vender esa información a un estafador que la usa para defraudar a los usuarios. Por lo tanto, es importante tener en cuenta todas las pruebas al intentar determinar quién está detrás de un exploit.

Los principales exploits criptográficos

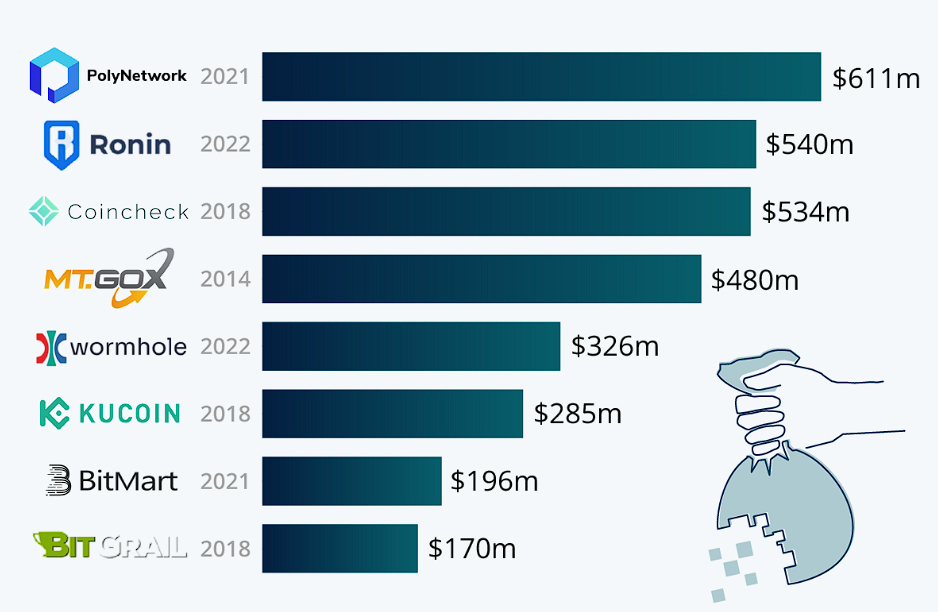

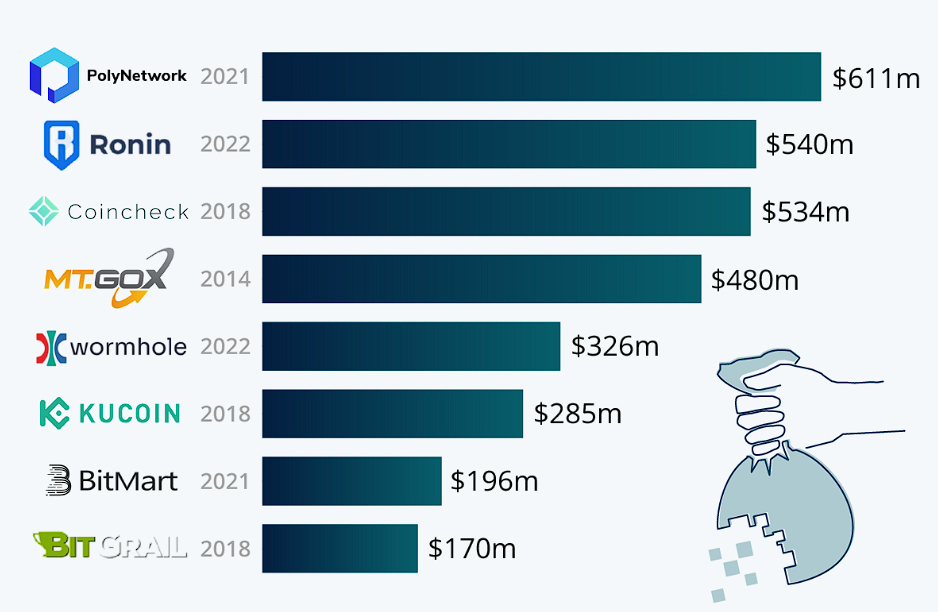

Los mayores criptoatracos. (Fuente: Statista.com)

Algunos exploits de criptomonedas populares incluyen el exploit Poly Network en agosto de 2021 y Ronin Bridge en 2022. Estos exploits resultaron en la pérdida de millones de dólares en criptomonedas.

$ 610 millones - Red polivinílica

En agosto de 2021, se utilizó un exploit para robar USD 610 millones en criptomonedas de Poly Network. Los piratas informáticos lanzaron un ataque contra el contrato inteligente de Poly Network y luego lo transfirieron a direcciones desconocidas.

Finalmente, los activos fueron devueltos a Poly Network después de 15 días. Sin embargo, esta fue una de las mayores hazañas de criptomonedas en la historia de DeFi .

$ 540 millones - Puente Ronin

En marzo de 2022, se utilizó un exploit para robar $ 540 millones en criptomonedas del Puente Ronin. Los piratas informáticos descubrieron una puerta trasera a través del nodo RPC sin gas y obtuvieron acceso a cinco claves privadas que les permitieron transferir fondos desde el Puente Ronin a sus propias billeteras.

El exploit no se notó después de 6 días, solo después de que un usuario informara que no podía retirar 5000 ETH del puente. Esto se considera uno de los principales exploits en el espacio de las criptomonedas.

$ 532 millones - Coincheck

En enero de 2018, uno de los intercambios de moneda digital más grandes de Japón, Coincheck, perdió $ 532 millones a manos de piratas informáticos.

El hackeo ocurrió cuando los atacantes usaron correos electrónicos de phishing para obtener acceso a las billeteras calientes NEM (XEM) de Coincheck, que contenían los fondos de los clientes. Luego, el intercambio detuvo todos los retiros y depósitos en un intento por contener el daño. Este hack resultó en una de las mayores pérdidas de criptomonedas en la historia.

Estos son solo algunos exploits de criptomonedas populares que han resultado en la pérdida de millones de dólares en criptomonedas. A medida que la industria crece, podemos esperar ver más y más exploits. Por lo tanto, es importante conocer los riesgos y tomar medidas para proteger sus fondos.

Cómo evitar perder dinero con exploits

Cuando se trata de invertir en criptomonedas, siempre existe el riesgo de perder dinero debido a exploits. Hay algunos consejos para ayudarlo a evitar perder dinero debido a exploits en criptomonedas:

- Sea consciente de los riesgos: Esto puede parecer un consejo obvio, pero es importante recordar que siempre existen riesgos cuando se invierte en cualquier tipo de activo, incluidas las criptomonedas. Asegúrese de ser plenamente consciente de los riesgos potenciales antes de invertir dinero.

- Diversifique sus inversiones: no ponga todos los huevos en una sola canasta. Cuando se trata de criptomonedas, esto significa invertir en una variedad de monedas y tokens diferentes. Esto ayudará a distribuir el riesgo y, con suerte, minimizará las pérdidas si se produce un exploit.

- Manténgase al día con las últimas noticias: Otro consejo importante es mantenerse al día con las últimas noticias y desarrollos en el mundo de las criptomonedas. De esta manera, puede estar al tanto de cualquier explotación potencial que pueda ocurrir y tomar medidas para proteger sus inversiones.

- Use un intercambio de buena reputación: cuando se trata de comprar y vender criptomonedas, asegúrese de usar un intercambio de buena reputación. Ha habido muchos casos de personas que han perdido dinero debido a exploits en intercambios de mala reputación. Por lo tanto, es importante que investigue y solo use intercambios en los que confíe.

- Mantenga seguras sus claves privadas: una de las cosas más importantes que debe recordar al invertir en criptomonedas es mantener seguras sus claves privadas. Si pierde sus claves privadas, podría perder el acceso a sus monedas y tokens. Por eso, es importante guardarlos en un lugar seguro y nunca compartirlos con nadie.

- Diversifica lo que tienes: otra forma de protegerte contra posibles ataques es diversificar tus activos. Al invertir en una variedad de activos diferentes, puede distribuir el riesgo y, con suerte, minimizar las pérdidas si se produce una vulnerabilidad.

Siguiendo estos consejos, puede ayudar a minimizar el riesgo de perder dinero debido a exploits en criptomonedas. Sin embargo, es importante recordar que siempre hay algunos riesgos involucrados al invertir en cualquier activo, por lo que nunca debe invertir más de lo que está dispuesto a perder.

Preguntas frecuentes sobre el exploit de criptomonedas

¿Cómo informamos a los proyectos sobre posibles exploits?

Primero, verifique si el proyecto tiene una política de seguridad incluida en su sitio web. Si lo hacen, siga las instrucciones allí. De lo contrario, puede intentar ponerse en contacto directamente con el equipo del proyecto. Puede encontrarlos a través de Telegram, Twitter o su sitio web.

¿Cómo recuperar dinero de un exploit?

Si ha sido víctima de un exploit en criptomoneda, hay algunas opciones disponibles para usted en términos de recuperar su dinero. Una opción es presentar un informe con el intercambio o la plataforma en la que se produjo el exploit.

Otra opción es ponerse en contacto con los departamentos pertinentes y presentarles un informe para recuperar su dinero. Sin embargo, no se garantiza que pueda recuperar su dinero a través de estos métodos.

¿Deberíamos manipular un exploit?

Nunca debemos manipular un exploit. Al manipular un exploit, corremos el riesgo de empeorar el exploit o incluso de tener problemas legales. Además, podríamos dañar los ahorros de toda la vida de las personas o incluso la reputación del mercado.

Conclusión

El artículo analiza el exploit en criptomonedas. Se concluye que el exploit fue el resultado de errores y fallas en la tecnología blockchain. El artículo también analiza las posibles implicaciones del exploit y qué se puede hacer para evitar que vuelva a suceder.