ما هو Mainnet و Testnet؟ 03 الخطوات الأساسية عند عمل Testnet

استكشف Mainnet و Testnet وأهميتها وتأثيرها على أسعار العملات وتعرف على 3 خطوات رئيسية لنجاح Testnet هنا!

إلى جانب النمو القوي ، تزداد عمليات الاحتيال المعقدة. فيما يلي 19 نوعًا من عمليات الاحتيال بالعملات المشفرة وكيفية تجنبها!

ليس هناك من ينكر التطور السريع لـ Blockchain و Cryptocurrency . الابتكار التكنولوجي ونماذج التداول الجديدة سريعة الخطى لجذب حشود كبيرة باستمرار ، ولكن هذا يشمل أيضًا بعض الجهات الفاعلة السيئة.

استنادًا إلى مخطط المعلومات البياني الخاص بـ Cryptonerds ، أريد تحديد بعض المعلومات لمساعدتك في تحديد عمليات الاحتيال ومنعها. على الرغم من أننا أصبحنا أكثر وعياً من ذي قبل ، إلا أن عمليات الاحتيال الجديدة لا تزال تحدث كل يوم.

19 عملية احتيال تشفير شائعة

مشاريع ICOs وهمية

في دراسة حديثة ، تم تحديد 80٪ من عمليات الطرح الأولي للعملات التي أجريت في عام 2017 على أنها عمليات احتيال. أحد أكثر المشاريع شعبية هو Confido.

في نوفمبر 2017 ، جمعت المجموعة 375 ألف دولار واختفت بعد فترة وجيزة. مباشرة بعد انتشار الأخبار ، انخفض سعر التوكن من 0.60 دولار إلى 0.10 دولار في أقل من ساعتين ثم استمر في الانخفاض بعد بضع ساعات.

انخفض سعر الرمز المميز Confido بعد ICO

أكبر عملية احتيال ICO هي Centra ، التي جمعت 32 مليون دولار وبدعم من المشاهير Floyd Mayweather و DJ Khaled. في أبريل 2018 ، تم القبض على المؤسسين وبطريقة مماثلة لـ Confido ، فقدت العملة كل قيمتها تقريبًا بعد الأخبار.

عملية احتيال ICO النموذجية الأخرى هي ببساطة إدراج فريق التطوير أو المستشار (المستشار) ، ربما يتعلق بالأوراق المالية أو من المستشارين المشهورين.

يمكن البحث بسهولة في صور أعضاء الفريق على Google. إذا وجدت تطابقًا في اسم شخص ما في الفريق ، فمن المحتمل أن تكون عملية احتيال ICO.

عمليات الطرح الأولي للاحتيال الأخرى: GoldUnionCoin و Pincoin Token .

إعطاء الرموز / العملات المعدنية على الشبكات الاجتماعية

كن على دراية بالمجموعات والمستخدمين على الشبكات الاجتماعية (Facebook و Telegram و Twitter) ، الذين ينتحلون أحيانًا شخصيات بارزة في عالم التشفير أو المليارديرات مثل: Vitalik Buterin أو Elon Musk ، لتقديم هدايا رمزية قيمة.

عندما تقرأ رسالة مثل " أرسل 1 ETH إلى هذا العنوان واسترد مبلغ X " ، فمن المؤكد أنها عملية احتيال.

لا تزال العملات المشفرة أموالاً ولا أحد يعطي أموالاً مجانية.

تويت مزيف من إيلون ماسك

نسخ مواقع التبادل الشهيرة

تُستخدم النسخ الدقيقة من المشاريع المشروعة ، والتي غالبًا ما تكون التبادلات (التبادلات) أو مواقع ICO ، لسرقة الأموال والمعلومات الشخصية.

تحقق دائمًا من عنوان URL مرتين وقم بوضع إشارة مرجعية على المواقع التي تزورها بشكل متكرر.

ستستخدم مواقع النسخ أحرفًا متشابهة في عنوان URL لجعلها تبدو حقيقية في لمحة. مثال: استخدم "m" بدلاً من "n" ، و "0" بدلاً من "o" ، إلخ

تبادل موقع مزيف بينانس

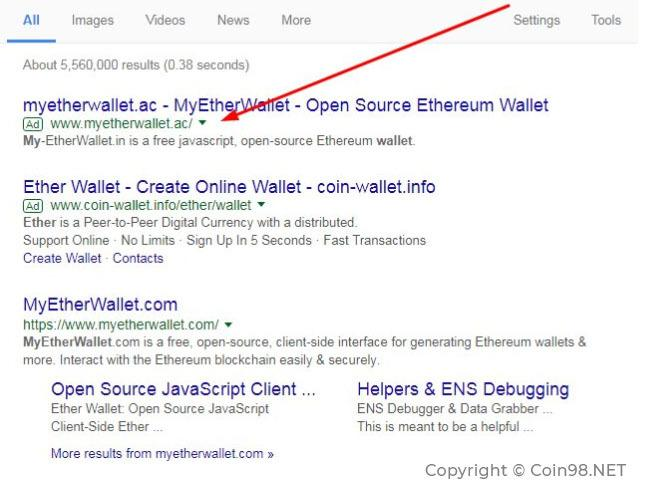

إعلان احتيالي

انتبه للإعلانات التي تؤدي إلى مواقع ويب احتيالية. تشمل الأمثلة الحديثة إعلانات إعلانات Google للتبادلات الوهمية.

ضع إشارة مرجعية دائمًا على عناوين URL الشرعية ولا تزور عناوين URL الأخرى حتى لو كانت متشابهة.

تساعد ملحقات Chrome مثل Metamask في تجنب مواقع التصيد الاحتيالي.

الإعلانات تؤدي إلى مواقع خادعة

اختراق DNS

حتى Etherdelta ، وهي بورصة لامركزية غير موجودة تقريبًا ( DEX ) ، و MyEtherWallet كلاهما ضحية لاختراق DNS (انظر التفاصيل هنا ).

يحدث اختراق DNS عندما يتم إعادة توجيه حركة المرور من موقع ويب شرعي إلى موقع تصيد ، عن طريق تعديل سجلات DNS الشرعية لموقع الويب. هذا يعني أنه عندما يزور المستخدم عنوان URL الصحيح ، ولكن تتم إعادة توجيهه عن طريق الخطأ إلى موقع تصيد.

هذه معقدة بشكل خاص لأنه حتى إذا قمت بالوصول إلى الموقع من إشارة مرجعية ، فلا يزال من الممكن أن تنخدع.

هناك طريقة رائعة لتجنب اختراق DNS وهي التحقق من شهادة SSL لموقع الويب الذي تزوره.

الأهداف الرئيسية لهجمات DNS مثل MyEtherWallet أو MyCrypto جميعها لها أسماء محددة لشهادة SSL. إذا لم تتطابق شهادة SSL أو تلقيت خطأ ، فاخرج من الموقع على الفور.

هناك طريقة أخرى لمنع اختراق DNS لـ MyEtherWallet و MyCrypto وهي تشغيلها في وضع عدم الاتصال محليًا على جهاز الكمبيوتر الخاص بك.

بريد إلكتروني مزيف

يمكن لرسائل البريد الإلكتروني المزيفة ، المعروفة أيضًا باسم التصيد الاحتيالي ، إعادة توجيه المستخدمين إلى مواقع ويب مزيفة حيث يحاولون سرقة الأموال والمعلومات الشخصية.

شاهد المزيد: ماذا تفعل عندما تتعرض للهجوم من خلال التصيد الاحتيالي في Crypto ؟

بريد إلكتروني مزيف

فرق دعم وهمية

شكل آخر من أشكال الاحتيال ، تتظاهر هذه المجموعات بأنها فريق دعم لمشروع أو تبادل كبير وتطلب معلومات شخصية أو إيداعات أو مفاتيح خاصة .

عمليات التبادل والتطبيقات المزيفة

عندما يتعلق الأمر بالتبادلات ، لا سيما البورصات الشهيرة مثل: Binance و Kraken و Bitfinex و Kucoin و Huobi و Bibox و Coinbase و Gemini.

في وقت كتابة هذا التقرير ، أدرجت CoinMarketCap 204 بورصة ومن المرجح أن يكون من بينها BitKRX ، وهي بورصة مزيفة تم اكتشافها والاستيلاء عليها في عام 2017. يمكنك قراءة المزيد هنا .

كن على دراية أيضًا بشرعية التطبيقات التي تقوم بتنزيلها على هاتفك أو متصفحك.

التعدين السحابي

التعدين السحابي شائع بشكل متزايد. نظرًا لارتفاع تكلفة معدات التعدين والكهرباء للأفراد ، فقد خلق فرصة سهلة للأشرار للقيام بأنشطة احتيالية.

حالة معروفة هي MiningMax ، وهي خدمة تعدين قائمة على السحابة تتطلب من الناس استثمار 3200 دولار لعائد الاستثمار اليومي لمدة عامين وتلقي 200 دولار كعمولة لكل مستثمر مشار إليه (المرجع). احتيال الموقع على مستثمرين يصل إلى 250 مليون دولار.

بونزي (نمط هرمي ومتعدد المستويات)

مخطط بونزي هو شكل من أشكال اقتراض المال من شخص لسداد شخص آخر. يقدم المقترضون التزامات عالية العائد للمقرضين ويعلنون لهم أمثلة عن العوائد المرتفعة السابقة لجذب المقرضين. المقرضون الذين تجتذبهم العائدات المرتفعة يشيرون إلى مقرضين جدد.

وبهذه الطريقة ، يقترض المقترضون مبالغ أكبر بشكل متزايد من العديد من المقرضين الجدد.

أكثر مخططات بونزي شهرة في تاريخ التشفير هو Bitconnect. والمثير للدهشة أن الأمر ظل قائماً لمدة عام ، حتى قاموا بأكبر عملية احتيال خروج حتى الآن.

في وقت الانهيار ، كانت القيمة السوقية لشركة Bitconnect حوالي 2 مليار دولار وكان سعر الرمز المميز حوالي 320 دولارًا. في أقل من 24 ساعة ، انخفض السعر إلى 6 دولارات وانخفضت القيمة السوقية إلى 40 مليون دولار.

لدى Bitconnect عدد كبير من المتابعين وتسويق جيد التنظيم وناجح.

شاهد المزيد من قائمة مشاريع Ponzi هنا .

التنقيب عن البرمجيات الخبيثة والتشفير

تأتي البرامج الضارة للعملات المشفرة في شكلين:

يحدث الأكثر شيوعًا عند تثبيت البرامج الضارة (البرامج الضارة). بشكل عام بموافقة ساذجة من المستخدم ، على جهاز كمبيوتر أو جهاز محمول ، بغرض سرقة المفاتيح أو الأموال الخاصة.

البرمجيات الخبيثة لتعدين العملات المشفرة هي الأخيرة. في هذه الحالة ، تستخدم البرامج الضارة سرًا موارد الكمبيوتر المصاب لتعدين العملات المشفرة ، في شبكة التعدين اللامركزية.

من العلامات البارزة لتعدين العملات المشفرة زيادة استخدام وحدة المعالجة المركزية أو وحدة معالجة الرسومات. يمكن أن يتسبب ذلك في زيادة ضوضاء جهازك مع زيادة سرعة المروحة للحفاظ على برودة الجهاز.

كن حذرًا للغاية عند تثبيت برنامج على الكمبيوتر الذي تستخدمه للتداول أو تداول العملات المشفرة. إذا كنت تستخدم Google Chrome ، فاحرص على الانتباه إلى الإضافات التي تثبتها ، وعمومًا تحقق جيدًا دائمًا من أصالة التطبيق ومصدره.

تجمعات وهمية وخداع OTC

غالبًا ما يتم تنظيم المجموعات الوهمية من خلال مجموعات Telegram أو Discord. توفر هذه المجموعات مخصصات (مخصصات) لل ICO القادمة وتطلب من الإخوة إيداع الأموال ، عادةً Ethereum ، للمساهمة في المجمع لتلقي رموز ICO اللاحقة.

في حين يصعب الانضمام إلى بعض المجموعات الشرعية عمومًا - يمكنهم طلب رسوم شهرية عالية ، و KYC ومجموعة مهارات محددة - معظمهم مجرد خدع.

علاوة على ذلك ، نظرًا للطبيعة المجهولة للعملات المشفرة ، فبمجرد أن يودع الأخ المال في مجموعة مزيفة ، لا توجد طريقة لاسترداد "استرداد".

تعمل حيل OTC الوهمية بنفس الطريقة. يعرضون بيع أو شراء ممتلكات منك مباشرة ، ويطلبون منك إيداع الأموال أولاً ثم تختفي.

تعتبر عمليات التداول خارج البورصة محفوفة بالمخاطر للغاية ، لذا تابع بحذر واستخدم طرفًا ثالثًا موثوقًا به كضمان. كن حذرًا لأن الوسيط يمكن أن يكون شريكًا في الشخص الذي يعرض التداول خارج البورصة.

مضخة ومقالب

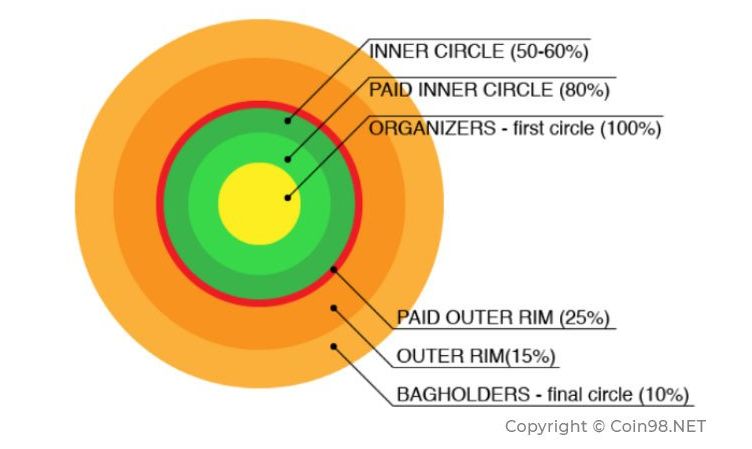

المصدر: تشريح مجموعة المضخات والتفريغ

تتلاعب فرق Pump and Dump بسعر وحجم العملة - غالبًا ما تكون غير معروفة كثيرًا وغالبًا ما تكون رموزًا منخفضة القيمة. في البداية ، قاموا بضخ السعر في فترة زمنية قصيرة من خلال الجمع بين الشراء بالجملة ونشر الأخبار ، ثم تخلصوا من ذلك.

اختراق الهاتف

في الآونة الأخيرة ، أفاد العديد من المؤثرين المشهورين في مجال التشفير بسرقة أصولهم من قبل مهاجم يتحكم في أرقام هواتفهم. طريقة عملها بسيطة بشكل مثير للدهشة.

ينتحل المهاجم صفة مالك رقم الهاتف عند الاتصال بمزود خدمة الهاتف المحمول ويطلب نقل الرقم إلى بطاقة SIM جديدة. لذلك ، يتمتع المهاجم بإمكانية الوصول إلى بريدك الإلكتروني و 2FA وجميع الأدوات ذات الصلة لسرقة أصولك.

إعادة تسمية على Telegram

لا يمكن إنكار أن Telegram هي واحدة من أكثر وسائل الاتصال شيوعًا في Crypto. حقيقة أن العديد من المجتمعات والمستخدمين يتبادلون المعلومات حول هذا هو أيضًا ما يخلق فرصًا للاحتيال على الأشرار.

نظرًا لأن Telegram لا يقوم بإصلاح أسماء المستخدمين بشكل دائم ، فغالبًا ما يغير الأشرار أسمائهم لتبدو مثل مسؤول مجموعة المجتمع ، ثم يقوم الأعضاء الآخرين بالاحتيال. تتمثل الحيلة عادةً في تقديم بعض الرهانات الافتراضية ، والطلب من الأعضاء المساهمة بالمال ، والوعد بأرباح ضخمة في وقت قصير.

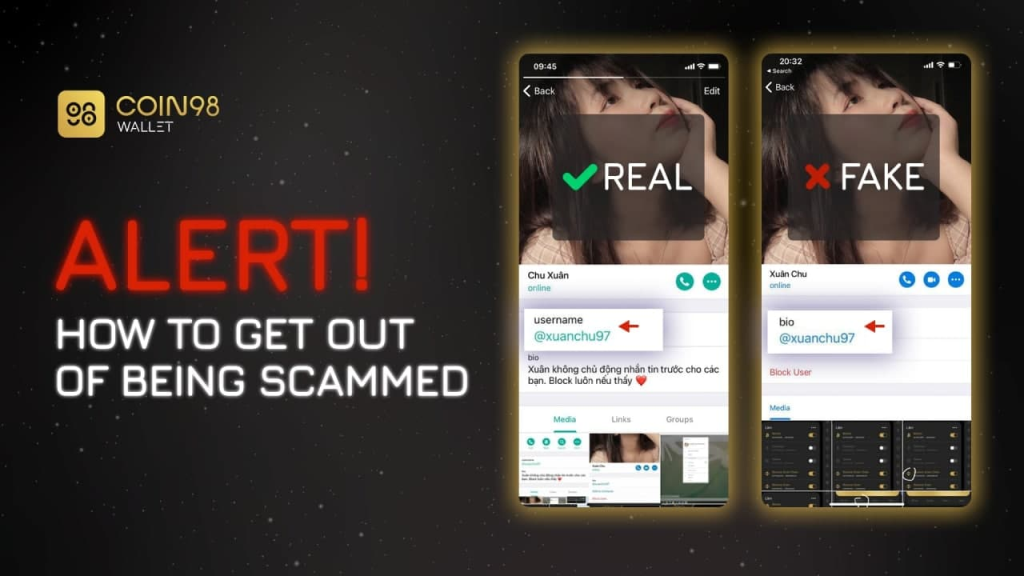

في الوقت الحالي ، تعد هذه الخدعة أكثر تعقيدًا باستخدام السيرة الذاتية بدلاً من اسم المستخدم (يمكن أن يتطابق اسم العرض ، ولكن لا يمكن تعيين اسم المستخدم بعد الحرف @ ، على سبيل المثال @ xuanchu97).

على وجه التحديد ، سيغير الشخص السيئ السيرة الذاتية إلى اسم مستخدم مثل admin ثم يخفي المستخدم ، إذا لم يتحقق المستخدم بعناية ، فسيرى السيرة الذاتية باسمusername مثل admin ويثق بالمال.

تحذير وهمية حساب المشرف Telegram

لذلك ، عندما يرسل لك مسؤول رسالة بريد إلكتروني ، تحقق بعناية مما إذا كان اسم المستخدم هو السيرة الذاتية أم اسم المستخدم. ولكن في الواقع ، نظرًا لأن عملية الاحتيال هذه شائعة جدًا ، فلن يقوم أي مشرف بنشاط رئيس الوزراء أولاً ، أو إذا كان الأمر كذلك ، فسيقوم بالتأكيد بإخطار ذلك.

هناك طريقة أخرى وهي استخدام الأحرف التي لها نفس التعبير ، وأكثرها شيوعًا هي الأحرف الكبيرة "i" و "l". عند تكبير حرف "i" يصبح "I" ، مشابه جدًا للحرف "l". على سبيل المثال:imlethanh (im Le Thanh) ولكن عملية الاحتيال ستتركimIethanh (im ie (i largeized) Thanh.

رابط لبيع الرموز المزيفة

بناءً على اتجاه IDO مع أرباح ضخمة ، سينشئ الأشرار روابط لبيع رموز IDO ، والتي تتطلب من المستخدمين تحويل الأموال أولاً.

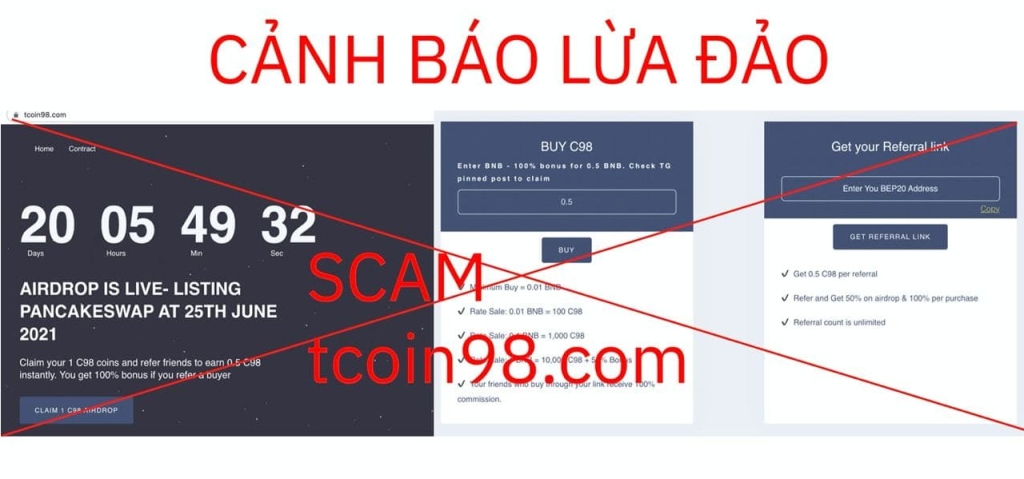

رابط لبيع الرموز المزيفة

كما هو موضح أعلاه ، قام الشخص السيئ بإنشاء موقع ويب احتيالي يبيع C98 .

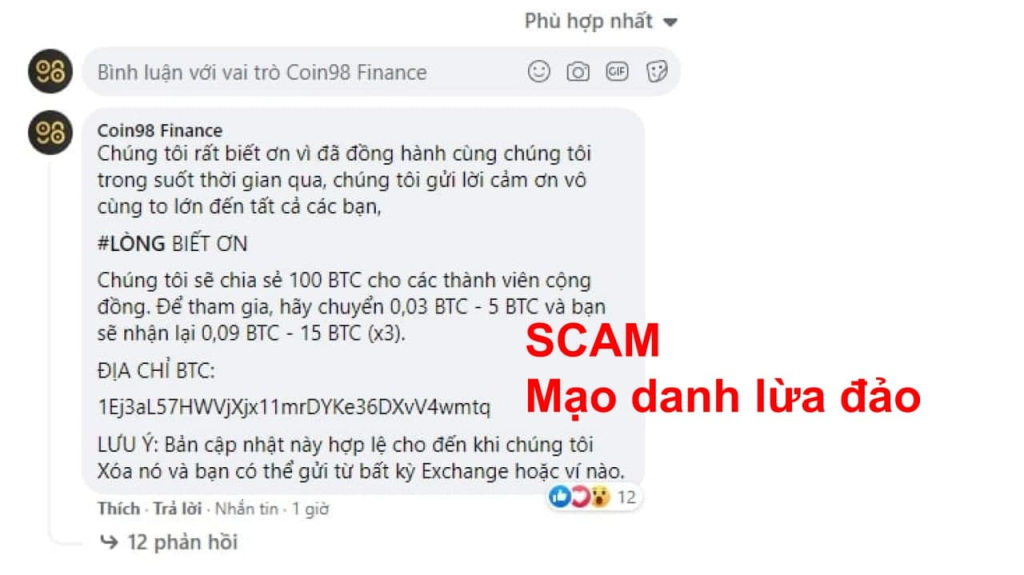

تلقى الصندوق رسالة التهنئة المرسلة ضعف ذلك

هذا أيضًا شكل من أشكال الاحتيال ظهر لفترة طويلة ، مما يعني أنه للاحتفال بمناسبة مناسبة المشروع X ، فإن المستخدمين الذين يرسلون مبلغًا معينًا من الأموال سيحصلون على المزيد في المقابل. على سبيل المثال: أرسل 1 ETH إلى عنوان المحفظة التالي ، واستلم 1.1 ETH في غضون 15 دقيقة على سبيل المثال.

على الرغم من أن قراءة الجملة تبدو سخيفة تمامًا ، ولكن إذا كنت مبتدئًا ، فهناك فرصة كبيرة جدًا لأنك ستقع أيضًا في فخ بسبب عدم قدرتك على التحكم في الجشع ومحدودية المعرفة.

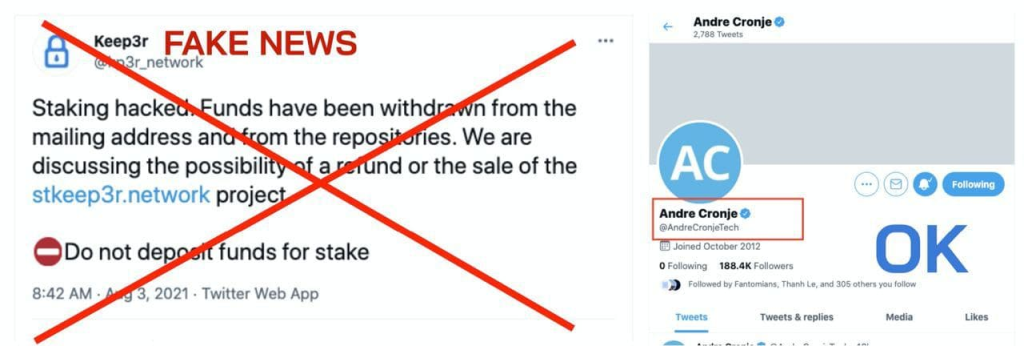

مشروع وهمي تويتر

بعض المشاريع مشهورة ولكن ليس لديها حسابات رسمية على وسائل التواصل الاجتماعي مثل Twitter و Telegram (محادثة / إعلان). لذلك ، يمكن للمستخدمين إنشاء حسابات مماثلة لنشر شائعات كاذبة لإثارة قلق المستخدمين.

كما هو موضح في الصورة أعلاه ، ليس لدى Keep3r موقع Twitter رسمي ، كل المعلومات تأتي من Andre ، ولكن نظرًا لوجود عدد كبير جدًا من المتابعين ، يبدو المقبض (@ kp3r_network) حقيقيًا تمامًا ، لذلك يعتقد الكثير من الناس أن هذا هو مشروع Twitter. هذا يقود الكثير من الناس إلى الاعتقاد بأن Kp3r الذي تم اختراقه (كما يعتقد أعلاه) حقيقي.

فجأة تلقيت كمية كبيرة من الرموز المميزة القيّمة

في النصف الثاني من عام 2021 ، سيظهر نموذج جديد ، أي أن محفظة المستخدم تتلقى فجأة مبلغًا غريبًا من الرموز ذات القيمة العالية جدًا (حوالي بضعة آلاف إلى عدة عشرات الآلاف من الدولارات) ، خاصة وأن محفظة الجميع تقريبًا مكلف جدا.

لكن عندما يبيعون إلى DEX ، لا يمكنهم ذلك. ولكن بعد فترة ، ستختفي جميع الأصول الموجودة في تلك المحفظة. ذلك لأن المحتال قد أنشأ عقدًا ذكيًا يمكنه أن يأخذ جميع أصول المستخدم عندما يكون جشعًا ويريد بيع هذه الرموز المميزة.

من المستحيل على المخادع إرسال الرموز المميزة إلى محفظة الأخ ، ولكن هناك حل بسيط للغاية ، وهو تجاهلها ، ولا تقم بأي إجراء على هذا الرمز المميز مثل الإرسال والاستلام والشراء والبيع والتبادل ...

تحديد الحيل التي يجب تجنبها

وعود بجلب أرباح ضخمة

ضع في اعتبارك دائمًا أنه إذا كان هذا يبدو جيدًا لدرجة يصعب تصديقه ، فمن المحتمل ألا يكون كذلك. ببساطة ، كن دائمًا متشككًا في أي مشروع يوفر عائدًا مرتفعًا على استثمارك.

قم بدعوة المزيد من المستخدمين

شكوك وشكوك: عندما يُطلب من الإخوة دعوة الآخرين للمشاركة ، فهذا دليل واضح على أنه مشروع بونزي.

تذكر أن البرامج التابعة هي دائمًا طوعية.

اطلب مفاتيحك الخاصة

لا تشارك أبدًا كلمات مرورك أو مفاتيحك الخاصة أو عبارات الأمان. أي فرد أو مشروع أو ICO يطلب كلمة المرور أو المفتاح الخاص أو عبارة الأمان الخاصة بك هو عملية احتيال.

هل خدعت من قبل؟

ستكون عملية الاحتيال دائمًا عملية احتيال. إذا تم اتهام مشروع أو شركة ناشئة أو فرد بالاحتيال في الماضي ، فاحذر من أنه قد يكون عملية احتيال مرة أخرى.

مجموعة المشروع

لا تثق في المقالات أو موقع المشروع. أهم شيء هو التحقق من أن الفريق لديه ملف تعريف LinkedIn وإجراء فحص كامل للخلفية باستخدام Google و Twitter / Facebook. إذا لم يتم الإعلان عن المعلومات المتعلقة بالمجموعة ، فمن المرجح أن تكون عملية احتيال.

موقع ضعيف

دعنا نلقي نظرة مرة أخرى على مثال رابط بيع رمز احتيالي ، يمكنك أن ترى أن تصميم موقع الويب يبدو سطحيًا للغاية ، ولم يتم استثمار الألوان. Coin98 مع اللون الرئيسي هو الذهب الأسود ، ولكن الموقع باللون الرمادي ، ويبدو أنه "رخيص" تمامًا.

بالإضافة إلى ذلك ، فإن تقديم الكثير من العروض الترويجية يعد فخًا أيضًا ، مثل شراء 100 C98 بتكلفة 0.01 مليار دينار ، أو شراء المزيد أرخص ، أو الدعوة عن طريق المرجع للحصول على C98 مجانًا. هذه ألعاب لا يقوم بها المشروع الحقيقي أبدًا.

كيفية تقييم شرعية مشروع التشفير

سمعة

عمل

تكنولوجيا

تاريخ

استنتاج

في حين أن هناك العديد من عمليات الاحتيال والمؤامرات ومرتكبي العديد من الأنشطة الاحتيالية في عالم التشفير ، فإن أفضل طريقة هي المضي قدمًا بدرجة معقولة من الشك والحذر. على الرغم من عدد مشاريع الاحتيال ، لا يزال هناك الكثير من المشاريع والمجموعات حسنة السمعة وجيدة الإدارة التي تجعل الاستثمار في العملات المشفرة مجديًا.

كما هو الحال مع أشياء كثيرة في الحياة ، فإن الحذر هو أفضل رهان. لذلك ، عندما تقوم بزيارة موقع ويب جديد ، تجد شيئًا جيدًا جدًا أو سهلًا أو مؤرشف ويُطلب منك الوصول إلى المعلومات باستخدام مفاتيحك الخاصة ، توقف. وفكر ، "هل أنا في خطر؟".

نأمل ، من خلال هذه المقالة ، أن تزود نفسك بمزيد من المعرفة لتجنب المخاطر عند المشاركة في Cryptocurrency.

استكشف Mainnet و Testnet وأهميتها وتأثيرها على أسعار العملات وتعرف على 3 خطوات رئيسية لنجاح Testnet هنا!

ستعمل Mina و Polygon معًا لتطوير منتجات تزيد من قابلية التوسع والتحقق المحسّن والخصوصية.

قم بتحليل وتقييم نموذج التشغيل لـ Uniswap V2 ، وهو النموذج الأساسي لأي نظام AMM.

تعتبر بورصة Remitano هي أول بورصة تسمح بشراء وبيع العملات المشفرة في VND. تعليمات للتسجيل في Remitano وشراء وبيع البيتكوين بالتفصيل هنا!

ستزودك هذه المقالة بأكثر التعليمات كاملة وتفصيلاً لاستخدام Tenderize testnet.

ستزودك المقالة بالدليل الأكثر اكتمالاً وتفصيلاً لاستخدام Mango Markets لتجربة الوظائف الكاملة لهذا المشروع الجديد على Solana.

في هذه الحلقة الأولى من سلسلة UNLOCKED ، سنضيف طبقة إضافية من الأمان إلى محفظتك باستخدام إعدادات الأمان.

تعد الزراعة فرصة جيدة للمستخدمين لكسب العملات المشفرة بسهولة في DeFi. ولكن ما هي الطريقة الصحيحة لتنمية العملات المشفرة والانضمام إلى DeFi بأمان؟

يترجم المقال رأي المؤلف @ jdorman81 حول مسألة التقييم في ديفي ، إلى جانب بعض الآراء الشخصية للمترجم.

سادل للتمويل هو AMM الذي يسمح بالتداول ويوفر السيولة لـ tBTC و WBTC و sBTC و renBTC. دليل مستخدم أرضية السرج.